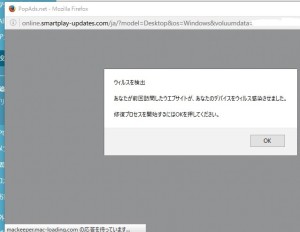

字幕ファイルを探していたらぶち当たりました。

スクリプトで新しいフォームが起動されます。

internet explolerでは、キャッシュにウィルスが混入されます。

firefoxだと、不正と検知停止されてそれを、ウィルスソフトで検知されます。

見てもらった良いのですが、このURL

http://online.smartplay-updates.com ここです

中継は以下です。

多分サービスプロバイダかもしれません。

ですので、firefoxだとプラグインで拒否ホストや拒否IP設定が簡単に設定できるので二度とこのようなことが起きません。

設定は、クラウドでできるので1台設定すればクラウド接続している機器はすべてに設定できます。

1年間維持されてようなので、維持費は10$程度でしょう。

ということは、規模が小さいが拡散しやすいのでIPのCクラスを程度を拒否すれば二度と悪さができないでしょう。

IEやMicrosoft Edgeだと防ぎようがありません。※重要なところは、テーマによって見ることが困難になってます。

IP Address 104.28.13.58

Host Name 104.28.13.58

Country United States

Network(ASN) IANA-BLOCK

IP Prefix 0.0.0.0 – 255.255.255.255

Description General placeholder reference for all IPv4 addresses

IPv4 address:

104.28.13.58

IPv4 expanded:

104.028.013.058

IPv4 decimal:

1746668858

Internet service provider:

CloudFlare

Organization:

CloudFlare

Country name:

United States

Country ISO alpha-2 code:

US

State:

California

City:

San Francisco

DMA code:

807

Timezone:

America/Los_Angeles

Longitude:

-122.3933

Latitude:

37.7697

WHOIS data:

inetnum: 0.0.0.0 – 255.255.255.255

netname: IANA-BLOCK

descr: General placeholder reference for all IPv4 addresses

country: AU

admin-c: IANA1-AP

tech-c: IANA1-AP

mnt-by: MAINT-APNIC-AP

mnt-lower: MAINT-APNIC-AP

status: ALLOCATED PORTABLE

changed: hm-changed@apnic.net 20030403

changed: hm-changed@apnic.net 20040928

changed: hm-changed@apnic.net 20040928

source: APNIC

role: Internet Assigned Numbers Authority

address: see http://www.iana.org.

country: US

phone: +1-310-823-9358

e-mail: nobody@apnic.net

admin-c: IANA1-AP

tech-c: IANA1-AP

nic-hdl: IANA1-AP

WHOIS last updated:

1 year, 1 month ago on February 1, 2015, 12:08 am GMT Time

Reverse DNS in-addr.arpa:

Host 58.13.28.104.in-addr.arpa. not found: 3(NXDOMAIN)

Reverse DNS last updated:

0 seconds ago on March 21, 2016, 6:42 am GMT Time

Reverse DNS next update:

in 7 days on March 21, 2016, 6:42 am GMT Time

Bot/spider

No

Record views

209

問題なのは、送り込むデータです。

フォームで入力されるようになっています。

model名とvolumdatawindowsOSの一意のキーです。

ブラウザ、OSの詳細、接続した時間と位置など、ログを見ると発信元の機器の特性が判断できますので、通常でONになっているリモート接続で侵入される可能性があります。

該当のプロセスを探し出して強制的に終了させます。

それで終了です。

IEは、キャッシュをクリーンにする必要がります。

今回は、右上の×で問題ありませんでしたが、フォームのフラッシングが続いているプロセスはできませんのでタスクマネジャーで強制終了させたほうが無難です。