2.5km以上の範囲をカバーする無線LANアクセスポイントが販売中

らしい。

本来なら、家から出しちゃまずいぜ無線LANが遠くはなれたとこまで届くらしい。

使用周波数帯は5.15~5.85GHz。

グレーゾーンだったが、最近になって緩和の話も聞く。

2.5km以上離れた機器間で通信できる無線LANアクセスポイント

売りが、屋外向けを謳うIEEE 802.11a/n準拠の無線LANアクセスポイント。最大23dBm/200mwの送信パワーを持ち、2.5km以上離れた機器間で通信できるというのが特徴

最高通信速度は300Mbps。

送信パワーや使用周波数は、国または地域の制限になどよって異なる場合があるらしい。

日本国内での5GHz帯の屋外使用は、法令によりW56チャンネルに限定

気象レーダーなどの電波を検出した際に自動的にチャンネルが変更されるDFS(Dynamic Frequency Selection)が搭載だと

農家さんや放牧ちょっとした山岳も友人との対戦すら直接できる環境を簡単に整えられる。

但し、利用にはそれなりのいるけど

詳細

http://www.tp-link.jp/products/details/cat-5039_CPE510.html

Wi-Fi認証のWPA2に複数の脆弱性? 研究者が公表を予告

セキュリティカンファレンス「Black Hat Europe 2017」の講演に、

Wi-Fi認証の「Wi-Fi Protected Access II」(WPA2)に関する脆弱性情報が記載!

WPA2プロトコルの鍵管理に関する複数の脆弱性が見つかり、「key reinstallation」と呼ばれる攻撃によって悪用可能らしいと言うのだ。

脆弱性はプロトコルレベルの問題とされ、WPA2の標準を正しく実装している環境において攻撃の影響を受けやすいだと

研究者らが検証したところ、一部のアクセスポイントやクライアントに脆弱性が認められたが、機器の実装状況などに応じて攻撃手法や影響は異なる可能性

共通脆弱性識別子(CVE)が割り当てられ、「一部のネットワーク機器メーカーがファームウェアのアップデートで対処したようだ」という噂

https://japan.zdnet.com/article/35108828/

WPA2セキュリティプロトコルにキー管理に関するいくつかの脆弱性があり、キーの再インストールを利用して攻撃できる

プロトコルレベルの問題のため、標準に基づいて実装されたものに関して、すべて影響を受ける可能性があるという。

チームがテストしたすべてのクライアント、およびアクセスポイントで攻撃が有効だったらしい。

http://pc.watch.impress.co.jp/docs/news/1086255.html

http://www.blackhat.com/

今まで使っていた17インチのノートが、重いとレスポンスが悪く i5 お休頂いて別途新しい製品を、購入

今回は、泣ける財布から、中古。 HP dv7を購入。

もともとwin7であったために、win10化 ライセンス付きSSDを購入して換装、中身を、掃除!掃除!きたねー

結局、電動ブロアーを購入する羽目に・・

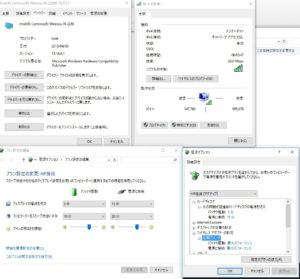

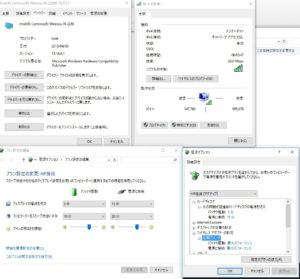

どうでもいいけど、MADE IN TOKYO の17 HP I7 DV7に搭載されていたwifiは、intel centrino wirelessn 2230だが、完成後に障害が、繋がらない、不安定。

ちょっとキレ気味になった。

結局、BIOSを更新、ドライバーをintelから最新に更新、チップセットも更新安定してきたのはいいが、不用意な電力配分やマウスの誤動作、1511で解消され

1607でwifi以外は問題ない。結局わかったことが、電力管理 の”HP推薦”

この推薦は、ACアダプターがつながっていない時は、省電力を選択されている。 ここを、上記のように設定すれば解消

なんだここが原因でした。というのも幾度の変更にも、電力管理の時間において不安定になる、wifiの表示もおかしい。wifiアダプターのリセットが応答しない。

奥が深いな~。

ちなみに、wifiが混雑していたら、総体的に遅くなる。自宅でのwifi機器は、24台ほど

なので、IEEE802.11nの設定を無効にしたほうが、レスポンスが良かった。

最低限の情報 A minimum of information

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/11ae8d0c.a80c5d28.11ae8d0d.77d659da/?me_id=1204227&item_id=10635549&m=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fpc-express%2Fcabinet%2Fximg477%2F6935364070922.jpg%3F_ex%3D80x80&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fpc-express%2Fcabinet%2Fximg477%2F6935364070922.jpg%3F_ex%3D128x128&s=128x128&t=picttext)

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/1231cb1e.8538eadb.1231cb1f.8e8bf490/?me_id=1193063&item_id=10542083&m=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fplusyu%2Fcabinet%2Fximg477%2F6935364070922.jpg%3F_ex%3D80x80&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fplusyu%2Fcabinet%2Fximg477%2F6935364070922.jpg%3F_ex%3D128x128&s=128x128&t=picttext)

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/1630cbbe.ac55530b.1630cbbf.7342f88f/?me_id=1321020&item_id=10000268&m=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Ftplinkdirect%2Fcabinet%2F05616090%2Fimgrc0070632274.jpg%3F_ex%3D80x80&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Ftplinkdirect%2Fcabinet%2F05616090%2Fimgrc0070632274.jpg%3F_ex%3D128x128&s=128x128&t=picttext)

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/13a06cc1.13a3ad15.13a06cc2.8c127ed8/?me_id=1207771&item_id=10461415&m=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fpcexpress-mobile%2Fcabinet%2Fximg477%2F6935364070922.jpg%3F_ex%3D80x80&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fpcexpress-mobile%2Fcabinet%2Fximg477%2F6935364070922.jpg%3F_ex%3D128x128&s=128x128&t=picttext)